工控安全研究 | 霍尼韦尔PKS Control Firewall(CF9)安全研究

【ZiDongHua 之技术文章区收录关键词:霍尼韦尔 Honeywell 过程控制系统 EPKS C300控制器 网络安全 】

霍尼韦尔PKS Control Firewall(CF9)安全研究

EPKS是工业自动控制领域的巨头企业霍尼韦尔的全新一代过程控制系统,该系统已经被广泛应用于各个领域的大型企业中,如化工、能源、制造业等。C300控制器作为PKS的核心控制器在整个系统中起着至关重要的作用,为了抵御网络攻击,PKS自带了防火墙卡件,即Control Firewall(CF9)。本文将针对C300控制器配置的该防火墙进行传统攻击方式的安全实验,以探究其在网络攻击环境中面临的安全威胁。

一、背景介绍

1.Experion PKS 系统

Experion PKS 过程知识系统是 Honeywell 最新一代的过程自动化系统,它将人员与过程控制、经营和资产管理融合在一起。Experion PKS 为用户提供了远高于集散控制系统的能力,包括嵌入式的决策支持和诊断技术,为决策者提供所需信息;安全组件保证系统安全环境独立于主控系统,提高了系统的安全、可靠性。

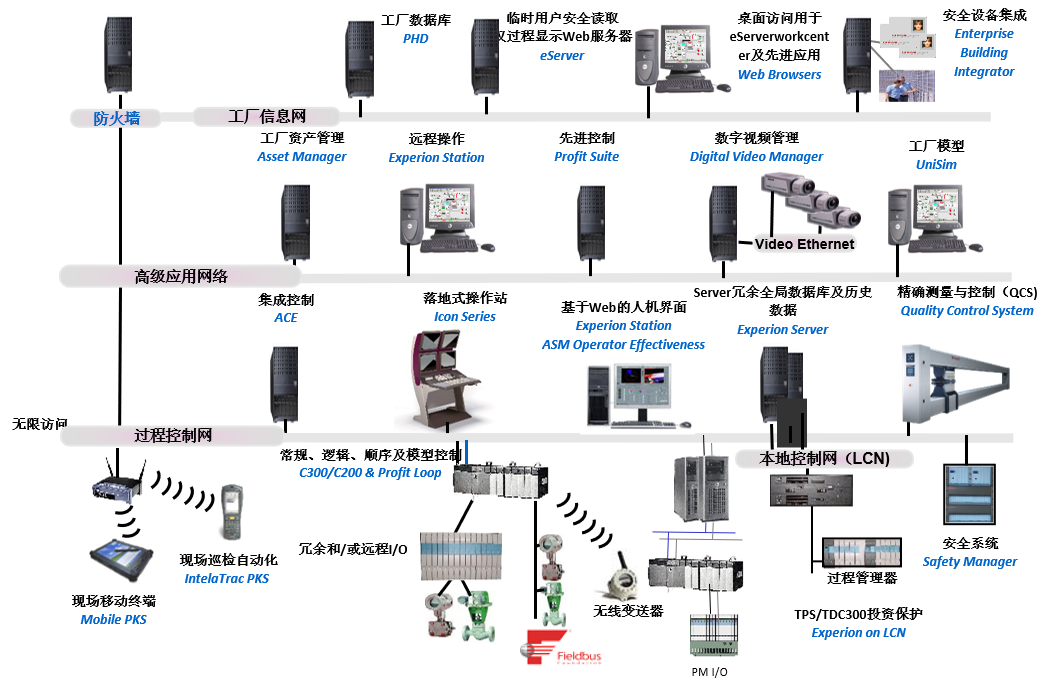

图 1 EPKS架构图

2.EPKS的组成

▍(1)Experion 高性能服务器

它是PKS系统大脑,可选择冗余配置

是数据通信的枢纽,从控制器读取数据后送给操作站?完成系统组态设备?存储系统数据库,包括全局实时数据库/组态数据库/历史数据和事件

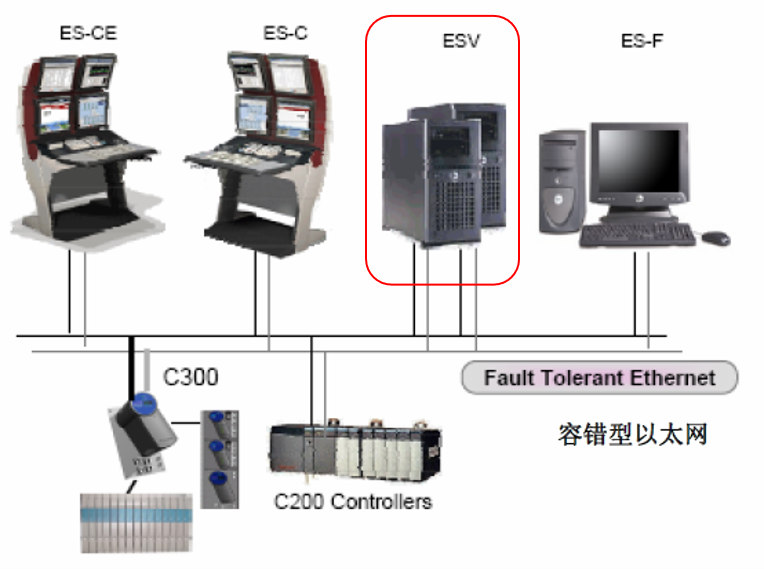

图 2 PKS服务器

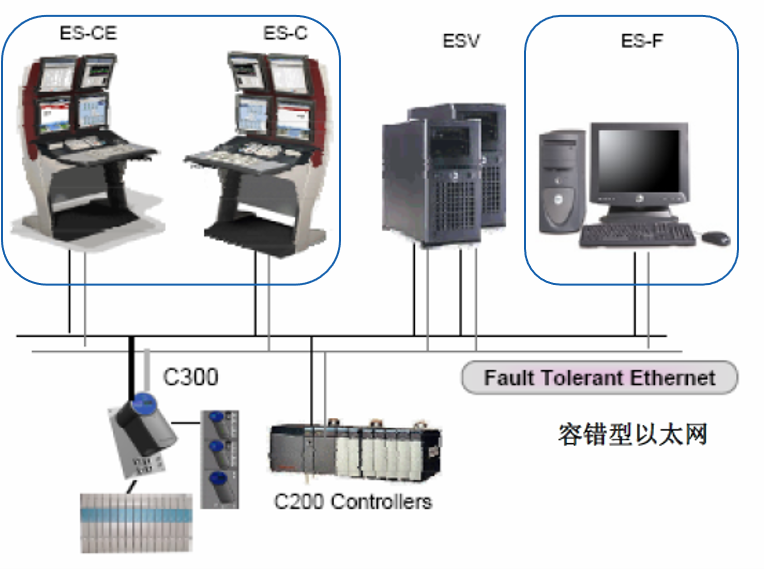

▍(2)Experion 操作站

主要包括三种:ES-F(Flex操作站,简称F站)、ES-C(Console操作站,简称C站)和ES-CE(CE操作站)。

F站具备操作员人机界面,能够与服务器完成数据通讯。

C站具备操作员人机界面,能够与服务器完成数据通讯,服务器异常时可以直接与控制器通信。

CE站用来与Console操作站进行数据通信。

图 3 PKS操作站

▍(3)Experion 控制器

它是PKS的心脏,用来完成运算和控制策略;

包括C200控制器、PM I/O卡和C300等种类。

图 4 PKS控制器

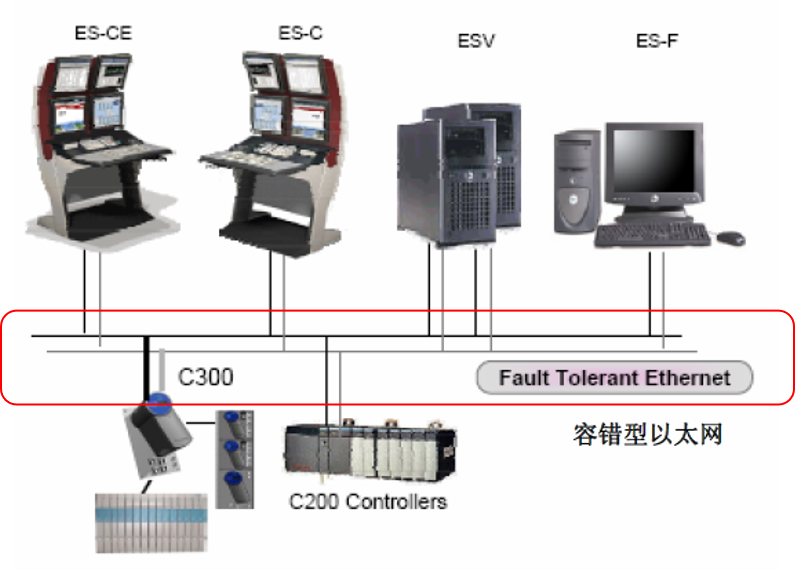

▍(4)Experion 过程控制网络

?容错型以太网,采用 Honeywell 的专利技术与Cisco技术结合,是一种高性能的先进的工业以太网解决方案?它是PKS的主干网,在物理结构上冗余,需要指定型号的Switch。

图 5 容错以太网

二、C300控制器

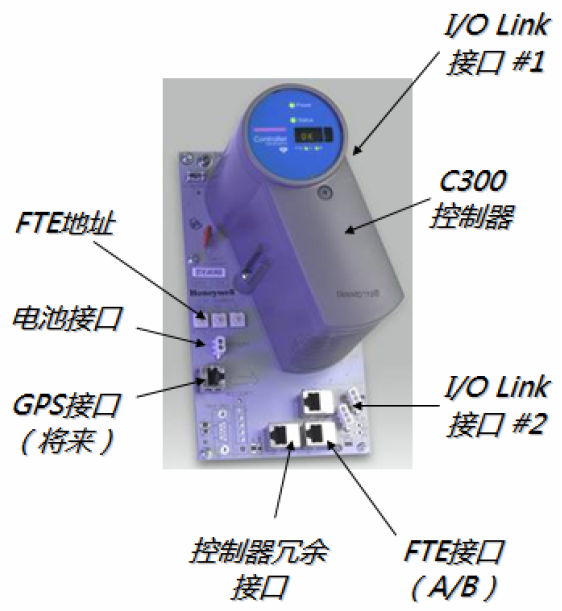

C300控制器由控制器模件、对应的输入输出安装接线组件(IOTA)、控制执行环境CEE和机柜内电源构成。

C300控制器模件如图所示,采用了垂直安装设计,该设计改善了机柜的走线、有效利用了机柜空间,模件18度倾斜确保了运行期间机柜内热量均匀流过模件,保证了系统的高可用性。模件采用了高密度部件,减小了体积,同时提高了单模件的通道比率。

图 6 C300控制器机柜

C300控制器支持非冗余或冗余配置,冗余配置只要加选第二块C300控制模件即可。可选模块RAM内存具有ECC(Error Correction Checking)功能,Flash内存经过校验和(check-summed),带有启动诊断与运行诊断程序。由于使用集成度更高的集成电路,更少的部件,所以具有更高的平均无故障时间(MTTF)。冗余配置的C300的可用性>99.999%。

C300控制器支持与其封装形式相同的8系列I/O模件(包括HART I/O)。每个C300控制器最多支持80个冗余I/O模件。每个监控/对等网络段支持16个或16对冗余配置的控制器。

图 7 C300控制器及其接口

输入输出接线组件(IOTA)既是C300控制器模件的安装底板又具备控制器所需要的全部接线端子。包括:控制网络(FTE)接口、输入输出链路(I/O )接口、冗余控制器接口、GPS接口和电源接口。

C300电源系统采用商用电源加电源控制模块组合配置。可选24VDC冗余配置。电源控制模块确保供电安全稳定。所有的控制器、I/O系统及其部件,均全面满足严格的工业级别的CE-Mark(欧共体标准)的安全和辐射要求。

C300控制器配套的Control Firewall(CF9)相当于一层固定的交换机,无需配置,不能防病毒,只能用来过滤垃圾信息。

三、工控安全研究

1.针对C300防火墙的ARP攻击

在内网中针对C300控制器和上位机进行ARP欺骗攻击,以获取上位机和控制器通信中的数据包信息,实现对目标系统的信息获取效果。

▍(1)欺骗C300控制器的实验

在攻击机上运行准备好的Python代码,同时通过wireshark抓包观察实验结果。

可以在攻击者主机上抓包看到C300控制器(192.168.40.41)到上位机(192.168.40.45)的流量,此时Control Firewall未进行任何防御。

▍(2)欺骗上位机的实验

上位机的原始ARP列表

运行攻击代码之后,再次查看上位机的ARP列表。

Wireshark抓包可见,上位机到C300控制器的流量,已被攻击者截获,而自带的Control Firewall并未发现攻击行为。

ARP欺骗攻击成功获取了霍尼韦尔上位机和C300控制器之间相互通信的流量,C300控制器中的Control Firewall并未针对ARP欺骗攻击做出有效的防御,ARP欺骗攻击对整个系统的安全造成了一定的影响。实验发包的时间间隔在5s时,可以截获几乎所有流量,不论发包时间间隔多短,都无法阻止上位机发出的ARP包,导致ARP缓存出现短暂的恢复。如果对截获的数据包直接丢弃,5s已经能够导致上位机和控制器之间断开连接,上位机读数显示为0。

2.针对C300的SYN洪泛攻击

PKS上位机和C300控制器之间的通信使用了TCP/IP协议,其私有协议在TCP/IP协议的数据包中传输。通过在内网中针对C300控制器发起SYN洪泛攻击,可以达到影响PKS操作员对控制器的操作,实现控制器无响应的攻击效果。

开始攻击之前,通过上位机上的wireshark抓包可以看到上位机和C300控制器之间的正常通信数据包。

攻击之后,发送数据包的速度在12KB/S的时候,通过wireshark抓包可以看到上位机和C300控制器之间正常的通信延迟严重。导致上位机上的界面读数变为0,这种情况在持续较长时间(约2分40秒左右)之后,数据会被重新从C300控制器读出并显示在上位机上(显示约12秒左右),之后上位机和C300控制器的通信又陷入通信延迟的状态,如此重复上面的状态转换。同时,控制器的屏显信息正常,霍尼韦尔PKS自带的Control Firewall并未对流量进行拦截。

图 17 SYN攻击导致上位机与控制器之间的通信几乎中断上面进行的安全实验是IT安全领域中常见的攻击方法,以上攻击方法可能带来的安全影响有:

①通过ARP欺骗,攻击者可以过滤上位机和控制器之间的流量,导致信息泄露。

②当上位机通过操作界面操作控制器时,如果通过双向的ARP欺骗,导致双方断开连接,则上位机失去对控制器的控制,导致安全隐患。

③SYN洪泛攻击会影响控制系统的正常操作运行,给系统带来安全隐患。

四、总结

根据霍尼韦尔官方针对CF9的文档描述信息,CF9的主要功能包括三个方面:

(1)拒绝所有控制器不需要的网络流量。

(2)当网络流量趋于饱和时,将提高下行链路端口上的流量的优先级,使其高于上行链路端口上额流量。

(3)只允许符合C300控制器要求的有效信息传递到C300域中。

尽管如此,通过上面的实验可以看出,IT安全领域中常见的攻击方法依然能够轻松穿透CF9直接影响到C300控制器。这也从侧面反映出工控系统在设计初期注重系统的正常稳定,而忽略了对系统抵御安全攻击的考虑。霍尼韦尔PKS虽然提供了Control Firewall,但是防护能力有限,需要引起企业的重视。

公司简介

Company Profile

浙江国利网安科技有限公司坚守“让控制更安全,让用户更放心”的使命,凭借30年的工控技术积累和12年的工控安全研究,已形成了“工控安全试验场”“工控安全盾”等独具特色与优势的攻防核心技术、安全产品与服务体系,以及完整的行业解决方案,在水务水利、石油炼化、油气管网、城市燃气、电力能源、轨道交通、智能制造等行业拥有众多客户,致力于成为世界一流的关键基础设施安全整体解决方案提供商。

我要收藏

个赞

评论排行